昨天晚上下班回到家,發現前陣子請同事一起架設的Discuz論壇被Google標上了大大的有害標籤,結果昨晚弄了好久,也只能暫時用轉址方式處理,沒辦法復原成原本的程式。

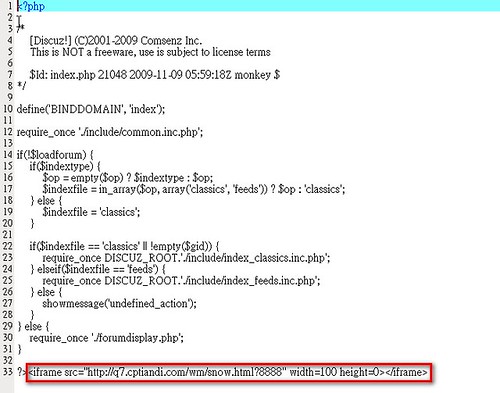

跟同事討論過後,發現所有頁面都被植入了一段iframe,連結到某個有害的網站,同時還被植入了一個PhpSpy 2006的php線上管理程式,這簡直是門戶大開,因為這支線上管理程式可以任意管理我磁碟空間上所有的檔案。

稱PhpSpy為線上管理程式,是指自己使用而言,但是若被他人植入自己的主機,那他就被成木馬程式,主機上所有的資料都任人宰割。

目前判斷應該是Discuz 7.2 Webshell的漏洞沒有填補的關係,導致有人利用這個漏洞將木馬丟上來,並修改了整個目錄下的文件。如果你也有在使用Discuz的論壇套件,別忘了時時注意修補(補丁)訊息的發佈,以免跟我一樣被駭了。

目前已經將e7OK的論壇復原,同時在檢測有無其他未修補的漏洞,將這個訊息跟大家分享一下。

回應管理, Pingbacks:

這篇文章還沒有 回應管理/Pingbacks ...